深入理解授权模型:RBAC、ABAC、ACL权限控制详解

深入理解授权模型:RBAC / ABAC / ACL

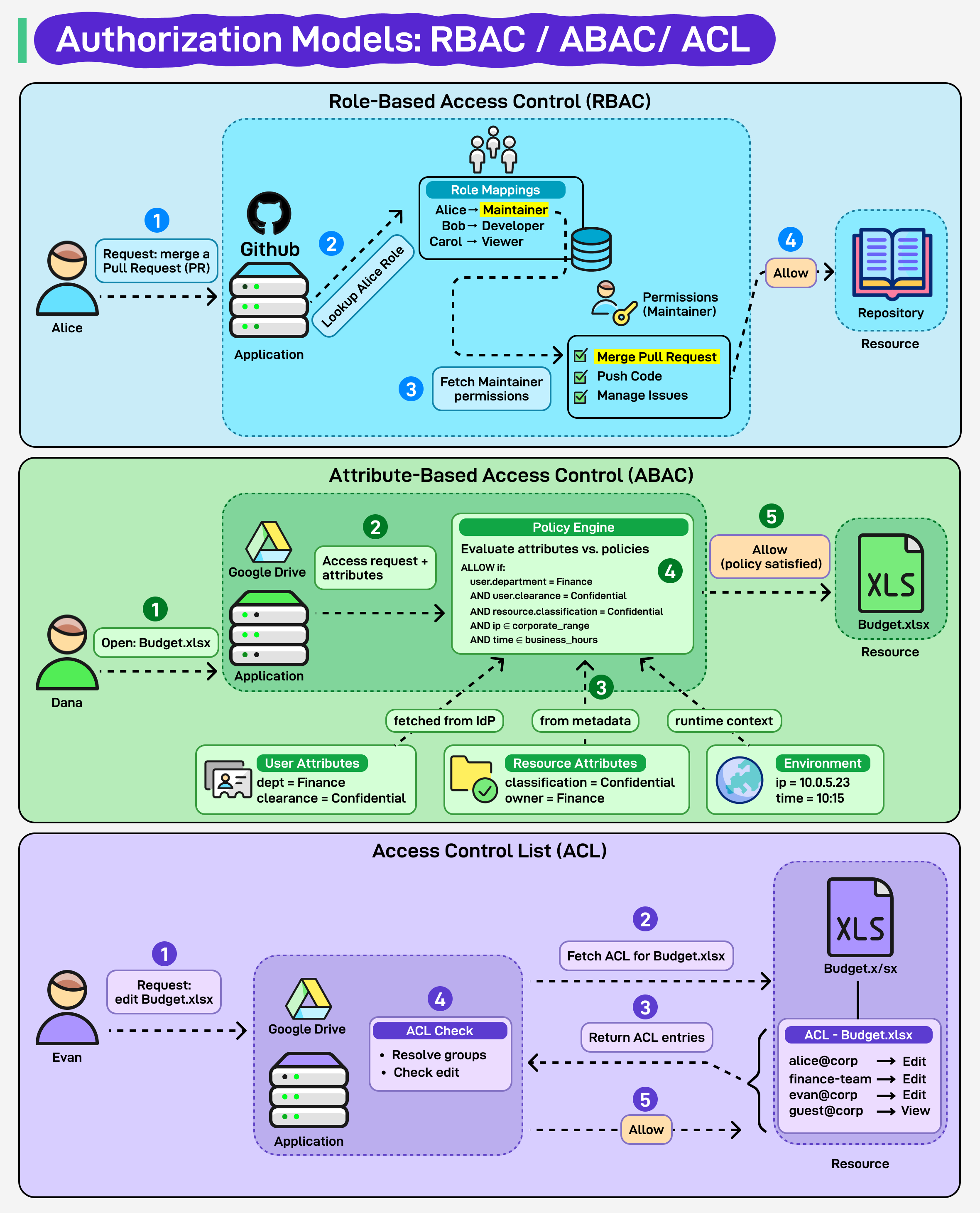

在现代软件系统中,访问控制(Access Control) 是安全架构的核心组成部分。它决定了"谁可以在什么条件下访问什么资源"。本文将深入解析三种最常见的授权模型:

📋 目录

🔐 三种主流授权模型概述

- 基于角色的访问控制(RBAC, Role-Based Access Control):通过角色间接分配权限

- 基于属性的访问控制(ABAC, Attribute-Based Access Control):基于用户、资源、环境属性进行精细化控制

- 访问控制列表(ACL, Access Control List):直接在资源级别维护权限列表

这三种模型在实际系统中并不是互斥的,而是根据业务复杂度、安全需求、组织结构等不同情况被选择或组合使用。下面我们逐一分析。

一、RBAC:基于角色的访问控制

基本思想

RBAC 的核心理念是:

用户不直接与权限绑定,而是通过 角色(Role) 来间接获得权限。

- 用户(User) → 角色(Role) → 权限(Permission)

比如:

- Alice 被赋予 Maintainer 角色

- Maintainer 角色拥有 合并代码、推送代码、管理 Issue 的权限

当 Alice 请求“合并 PR”时,系统只需判断她是否有 Maintainer 角色即可。

特点

优点:

- 权限管理简单(只需维护角色 → 权限映射)

- 适合组织架构稳定的场景(如企业内部系统)

缺点:

- 灵活性不足(无法基于动态上下文判断,如时间、地点)

实现思路

在应用层,可以设计如下数据表:

users:用户信息roles:角色定义permissions:权限定义user_role:用户-角色映射role_permission:角色-权限映射

在请求进入系统时:

- 解析用户身份(JWT、OAuth Token、Session)

- 查找该用户的角色

- 获取角色对应的权限集

- 判断请求操作是否在权限集中

二、ABAC:基于属性的访问控制(Attribute-Based Access Control)

基本思想

ABAC 将访问控制扩展到 属性级别(Attributes),不仅仅是用户和角色,还包括 资源属性、环境属性、操作属性。

例如:

- 用户属性(User Attributes):部门、职级、安全级别

- 资源属性(Resource Attributes):文档分类、文件所有者

- 环境属性(Environment Attributes):访问时间、访问地点、IP 范围

访问控制通过 策略引擎(Policy Engine) 来判定,常见策略语言如 XACML。

示例策略:

ALLOW IF

user.department == "Finance"

AND user.clearance == "Confidential"

AND resource.classification == "Confidential"

AND environment.time ∈ business_hours

AND environment.ip ∈ corporate_range特点

优点:

- 高度灵活,可实现精细化权限控制

- 适合跨部门、跨系统的复杂场景(如多租户 SaaS)

缺点:

- 策略设计和维护复杂

- 对系统性能有一定影响

实现思路

ABAC 常见实现步骤:

收集属性

- 用户属性:通过身份认证系统(IdP)获取

- 资源属性:从资源元数据读取

- 环境属性:通过运行时上下文获取(IP、时间、设备信息)

定义策略

- 使用策略语言(如 JSON/YAML/XACML)

- 存储在策略仓库(Policy Store)

策略评估

- 请求进入系统 → 提交给策略引擎(Policy Engine)

- 引擎根据属性 + 策略评估 → 返回 Allow/Deny

典型实现:OPA (Open Policy Agent) 是业界常用的 ABAC 解决方案。

三、ACL:访问控制列表(Access Control List)

基本思想

ACL 直接维护 资源级别的访问控制列表,每个资源都对应一份权限表。

例如:

Budget.xlsx ACL:

alice@corp → Edit

finance-team → Edit

evan@corp → Edit

guest@corp → View当用户请求访问时,系统会:

- 查询资源对应的 ACL

- 检查用户是否在 ACL 中(或在 ACL 中的群组里)

- 根据权限(View/Edit/Delete)做出决定

特点

优点:

- 粒度最细,可以到单个文件、单个字段

- 实现简单直观

缺点:

- 难以管理(当资源数量庞大时 ACL 爆炸)

- 不适合大规模企业环境

实现思路

在数据库或存储系统中,常见做法是:

- 为每个资源存储 ACL 列表(JSON/关系表)

- 请求访问时,先取出 ACL,再判断用户是否匹配

ACL 在 云存储服务(Google Drive、S3 Bucket Policy) 中广泛使用。

三者对比

| 模型 | 控制粒度 | 管理难度 | 灵活性 | 典型应用 |

|---|---|---|---|---|

| RBAC | 中等(基于角色) | 低 | 一般 | 企业内部系统、GitHub 权限 |

| ABAC | 高(基于属性) | 高 | 极高 | 多租户 SaaS、金融系统 |

| ACL | 最高(基于资源) | 中 | 较高 | 文件系统、云存储 |

实际系统中的组合应用

在真实系统中,单一模型往往不足以满足需求,常见的组合策略是:

- RBAC + ACL:先通过角色控制大范围权限,再通过 ACL 精细化限制。

- RBAC + ABAC:先确定角色权限,再用属性进行细化判断(如管理员仅能在上班时间访问生产系统)。

- ABAC + ACL:ACL 定义基础访问权限,ABAC 策略动态增强安全性。

总结

- RBAC 适合组织清晰、权限相对稳定的系统

- ABAC 适合需要动态、精细化控制的复杂系统

- ACL 适合资源层级管理,尤其是文件、文档场景

在设计权限系统时,应结合业务需求、团队规模、合规要求,选择合适的模型,甚至组合使用,以达到 安全性、可维护性、性能 的平衡。

🔗 相关阅读

📖 常见问题

Q: 应该如何选择合适的授权模型?

A: 选择授权模型需要考虑以下因素:

- 系统复杂度:简单系统可选择RBAC,复杂多租户系统推荐ABAC

- 组织架构:层级清晰的组织适合RBAC,扁平化组织可考虑ACL

- 合规要求:金融、医疗等行业通常需要ABAC的细粒度控制

- 性能要求:高并发场景下RBAC性能最佳

Q: 三种模型可以同时使用吗?

A: 可以!实际上很多企业级系统都采用混合模式:

- RBAC处理基础权限分配

- ABAC处理动态策略(如时间、地点限制)

- ACL处理特殊资源的精细化权限

Q: OPA(Open Policy Agent)是什么?

A: OPA是一个开源的策略引擎,主要用于实现ABAC模型。它提供了统一的策略语言(Rego)和高性能的策略评估引擎,被广泛应用于Kubernetes、微服务等云原生环境中。

💡 小贴士:权限系统的设计应该遵循最小权限原则(Principle of Least Privilege),用户只应获得完成工作所必需的最小权限集。